Der

gläserne

Bundesbürger

#zensur,

#glaeserneruser, #glaesernerbuerger

(Stand: 09.09.2008)

Update 2011

Update 2013/14/15/

Update2017

Update2018

Update2019

Update2020

|

Die

Aufzeichnung von Informationen über die

Kommunikation,

Bewegung und Mediennutzung jedes Bürgers stellt

die bislang

größte Gefahr für unser Recht auf ein

selbstbestimmtes

und privates Leben dar.

Erfahren Sie durch Anklicken dieses Doppel-Banners

auf den Seiten http://www.vorratsdatenspeicherung.de

und http://wiki.vorratsdatenspeicherung.de

was Sie aktiv

und passiv gegen diesen Angriff auf unsere

freiheitlich-demokratische Grundordnung tun

können. |

|

Oder: Datenmissbrauch

ganz leicht gemacht...

Die neue Steueridentifikationsnummer

öffnet dem Überwachungsstaat Tür und Tor.

|

ACHTUNG!!!!

Dieser Artikel entspricht meinem

Kenntnisstand

vom September 2008 und beruht auf sorfältigen Recherchen.

Für Rechtsnachteile, die Dritten aus der Verwendung

dieser Infos

oder unbeabsichtigten Fehlinformationen entstehen, wird

nicht gehaftet!Bitte lesen Sie hierzu auch meinen DISCLAIMER !!!!!

|

VORWORT

"Big

Brother is watching You!"

Wird George Orwells

Überwachungsstaat

im Roman "1984" nun

auch bei uns schon bald

Wirklichkeit?

Entsprechende

Konzepte zu einer bundesweiten zentralisierten

Vorratsdatenspeicherung

mit europaweiter, wenn nicht sogar weltweiter Vernetzung, gab es

derweil ja schon viele.

Bisher wurden die meisten dieser Einzelanläufe jedoch immer

wieder erfolgreich von engagierten

Datenschützern im Keime erstickt oder auch aus politischen

Gründen (Wählerstimmen) entweder verzögert

oder vorläufig gekippt. Aktuelle Katastrophenmeldungen, wie

terroristische Anschläge, staatsfeindliche Entwicklungen,

sexueller Missbrauch und nicht zuletzt der Klimawandel führten

- verkaufsfördernd aufgeputscht durch die Medien - schließlich

zu einem allgemeinen, sehr negativen Stimmungswandel betreffs

Umweltbewusstsein, Sicherheitsgefühl und Toleranz gegenüber

allem Fremden.

Das hierdurch ständig erhöhte Sicherheitsbedürfnis erzeugte in

den letzten Jahren zusammen

mit den aktuellen Ereignissen in der breiten Masse der

Bevölkerung eine Angst-

und Wutstimmung.

Diese allgemeine Stimmung setzte leider den bedauerlichen Trend,

die bisherige soziale

und freiheitliche-demokratische

Grundordnung

immer weiter abzubauen,

um sie dann zugunsten von Forderungen nach mehr Sicherheit

und damit auch nach mehr staatlicher Kontrolle durch allgemeine Überwachung gesetzlich zu relativieren.

Zugleich wird jegliches Bewusstsein für den enorm hohen hohen

Preis dieser immer weitergehenden Demontage

freier

Meinungsäußerung sowie des allgemeinen und speziellen

Datenschutzes völlig paralysiert.

Wenn man mal ein wenig mit offenen Augen und wachem Menschenverstand recherchiert,

erkennt man auch ganz ohne paranoide Veranlagung sehr rasch ein

klares Stufenkonzept

(im folgenden Beitrag mal frei von 1-5 durchnumeriert), in Form

eines immer dichter werdenden,

teilweise bislang noch

illegalen

Netzwerkes aus geplantem und bereits realisiertem Datenmissbrauch.

Und das sowohl ganz offiziell durch den Staat selbst, als auch

inoffiziell, etwa durch

(groß-)kommerzielle Unternehmen sowie private Trittbrettfahrer.

Diese, nicht gerade transparenten Zusammenhänge möchte ich

Ihnen im folgenden Beitrag näher erörtern.

Anlass

für diese Recherche:

Seit dem 1. August 2008 startete nun definitiv die ja schon

länger geplante,

jedoch bisher immer wieder aus datenschutzrechtlichen und

politologisch-taktischen Gründen

aufgeschobene Verteilung der neuen " Persönlichen

Steueridentifikationsnummer " (TIN Steuer-ID).

Bis zum Ende 2008 sollen nun alle Bundesbürger, egal ob Kleinkind, Greis oder bereits Verstorbene,

ein persönliches Schreiben mit ihrer 11-stelligen Steuer-ID

erhalten haben.

Diese Nummer gilt lebenslänglich ab dem Tag der Geburt

und soll auch erst 20

Jahre nach dem Tode (könnte ja jemand als Zombie Hartz IV beantragen)

gelöscht werden dürfen.

Das bisherige lohnsteuerliche Merkmal (Steuernummer = eTIN) wird hierdurch ersetzt.

Bei Leibrenten soll diese Identifikationsnummer fortan auch für

den Versand der Rentenanpassungsbescheide verwendet werden.

Die gesetzliche Grundlage basiert auf §139b Abgabenordnung.

Diese Steuer-ID besteht nun aus elf datenneutralen Ziffern, die

lediglich mit dem entsprechenden,

personenbezogenen Datensatz auf einem Zentralserver des

Bundeszentralamtes für Steuern (BZSt) verknüpft sind

und dort auch verwaltet werden, wobei aus der reinen Zahlenfolge

selbst angeblich keinerlei Informationen ableitbar sein sollen.

(Stand:

09.09.2008)

A.

Persönliche Steueridentifikationsnummer

Stufe 1:

Zentrale Vorratsspeicherung

von personenbezogenen Stammdaten

Welche Daten

gespeichert werden:

Zunächst

enthält dieser

personenspezifische Datensatz lediglich die Punkte 01-11,

Ab 2011 sollen dann von den regionalen Finanzämtern noch weitere

Einträge 12-16 an das Bundeszentralamt für

Steuern

gemeldet, in einer speziellen Datei abgespeichert werden und so

unter anderem die bisherigen Lohnsteuerkarten ersetzen:

01.

Wirtschafts-Identifikationsnummer

02.

Familienname (mit Namensbestandteilen)

03.

frühere Namen

04.

Vornamen

05.

Titel/Akademischer Grad

06.

Tag und Ort der Geburt

07.

Geschlecht

08.

gegenwärtige oder letzte bekannte Anschrift

09.

Tag des Ein- und Auszugs

10.

zuständige Finanzbehörden

11.

Sterbetag

12.

Steuerklasse

13.

Religion

14.

Familienstand

15.

Zahl der Kinder

16.

weitere Daten der ehemaligen Steuerkarte.

Da sich

(bisher noch) aus datenschutzrechtlichen Gründen eine

anderweitige Nutzung der Einträge

verbietet, soll soll diese ID dann angeblich zunächst nur im

Bereich der Finanzverwaltung,

etwa zur Erfassung und Bearbeitung der üblichen Lohn- und

Einkommensteuererklärungen genutzt werden.

Vermutlich werden aber im weiteren Verlauf die rechtlichen

Grundlagen noch dahingehend modifiziert,

dass ab 2011 ein komplettes Profil jedes Bürgers in diesem Land auch von amtsfremden

Personen bzw.

Institutionen, wie z.B. Arbeitgebern, (möglicherweise sogar

freien Auskunfteien, der Schufa, Detekteien,

Privatpersonen usw.) oder anderen Behörden im In- und Ausland

jederzeit abgerufen und genutzt werden kann.

Wenn man nun einmal ganz unbefangen versucht, das Schaden-Nutzen-Verhältnis

dieser Primärmaßnahmen zu analysieren, stellt sich das für

mich in etwa so dar:

PRO:

Verwaltungserleichterung

Die Transparenz

und der Datenaustausch der einzelnen Behörden untereinander wird

verbessert. Steuerbetrug und mehrfaches Abkassieren von

Sozialleistungen dagegen wird deutlich erschwert und auch die

bereits des öfteren schon praktizierte Abgabe von

Mehrfacherklärungen bei Finanzämtern verschiedener Regionen

gleichzeitig (etwa zum Sammeln von Rückzahlungen) unmöglich

gemacht,

da der Steuerbetrüger nun leichter eindeutig identifiziert und

entsprechend standortunabhängig verfolgt werden kann.

Da sich nun auch zweckungebundene Personendaten beliebig

kombinieren und zwischen Meldeamt und Finanzamt austauschen

lassen,

führt dieser sog. Steuerabgleich automatisch zur Erfassung

von Unregelmäßigkeiten oder fehlenden Angaben gewisser

steuerlicher Randgruppen, wie z.B. der Rentner oder Beziehern von

Sozialleistungen.

Überschreiten Rentner zum Beispiel durch Nebeneinkünfte oder

eine Rentenerhöhung ihren jährlichen Freibetrag

von derzeit 7.664 Euro (Stand 2008), lässt sich dies leicht

mittels entsprechender Softwarefilter aus dem Datenpool für jede

einzelne Person extrahieren und die Betreffenden können explizit

angeschrieben werden, etwa um eine Korrektur nachzureichen.

Auch ein Umzug in einen anderen Ort oder Wechsel von

Arbeitnehmertätigkeit zur Selbständigkeit bleiben so nicht

unbemerkt.

Arbeitgeber können die für die Lohnsteuer relevanten Daten beim

Bundeszentralamt für Steuern in Bonn elektronisch abrufen.

Lohnsteuerkarten entfallen dadurch ab 2011 völlig und den

Gemeinden entstehen keinerlei Versandkosten mehr.

Ab 2011 soll dann auch das Steuerverfahren selbst komplett

elektronisch abgewickelt werden.

Damit entfallen die Kosten für Druckmaterial und Porto für die

bisherige Verwaltungsarbeit.

Die durch Datenzusammenführung einmal erstellten Mischprofile

von zwei oder mehreren Personen in freien Wohn- und

Lebensgemeinschaften, wie etwa die von Paaren oder Gruppen (wilde

Ehen, WG's etc.) lassen sich sowohl steuertechnisch als auch

kriminologisch-topografisch ohne großen exekutiven Aufwand, wie

Hausbesuche und verdeckte Observationen durch die ermittelnden

Behörden, quasi vom Schreibtisch aus sehr effizient auswerten.

Hiermit sollen dann u.a. auch Rasterfahndungen, z.B. nach

terroristischen und konspirativen Vereinigungen sowie

Schlupfwinkeln sonstiger krimineller Elemente

wesentlich erleichtert werden.

Die erhöhte allgemeine Sicherheit stellt zweifellos einen echten

Pluspunkt dar.

Allerdings rückt nun auch Deutschland dem amerikanischen Vorbild

der allgegenwärtigen Sozialversicherungsnummer

"Social Security Number" (SSN) und damit einem voll

digitalisierten Überwachungsstaat immer näher.

Inwiefern solche

tiefen Eingriffe in die Freiheit und Privatsphäre des Einzelnen

sich durch den eher zweifelhaften Sicherheitszugewinn für die

Allgemeinheit überhaupt noch rechtfertigen lassen, möge jeder

für sich selbst entscheiden.

Kontra:

Datenschutz

Durch die

geplante Vernetzung wächst nicht nur die Tranparenz des

Einzelnen für Ämter untereinander,

sondern auch der schon jetzt unkontrollierbare Datenaustausch

zwischen Behörden,

Unternehmen und sogar privaten Nutzern.

Wie wir alle jüngst aus der aktuellen Presse erfahren mussten,

wird besonders mit Daten aus Einwohnermeldeämtern offenbar schwunghafter

Handel getrieben.

So sollen nach Informationen aus den Landesinnenministerien von NRW und Schleswig-Holstein

mindestens 8

kommerzielle Info-Unternehmen mit Millionen

hochsensibler,

personenbezogener Daten direkt aus den kommunalen Melderegistern

gehandelt haben.

Diese wurden offenbar zunächst durch simple Anfragen im Auftrage

für andere Firmen recherchiert,

um diesen die Überprüfung bestimmter Kundendaten zu

ermöglichen.

Anstatt diese Daten aber nach der Weitervermittlung

vorschriftsmäßig wieder zu löschen,

wurde eine eigene, illegale Datenbank zur Vorratsdatenspeicherung

eingerichtet, um erneute, kostenpflichtige Anfragen mitsamt

Registrierung bei den Meldeämtern zu umgehen

und die einmal vorhandenen Daten fortan unkontrolliert beliebigen

Kunden zum Kauf anzubieten.

Eines dieser Unternehmen soll auf diese Weise mittlerweile schon

über 72 Millionen Datensätze

illegal gespeichert haben.

Dabei

werden aber keineswegs nur Meldeämter oder andere Behörden als

Datenquellen missbraucht.

Der Datenhandel betrifft praktisch alle Datenbestände aus Industrie

und Werbung.

Haben Sie mal die Lösung eines Kreuzworträtsels in einer

Illustrierten eingeschickt?

Oder an einem Preisauschreiben teilgenommen? Oder nutzen Sie

Kundenkarten, wie Payback usw.?

All diese Dinge beinhalten nämlich personengebundene Daten über

Sie, die Sie in der Regel

zwar offiziell nur zweckgebunden, jedoch durchaus freiwillig und

meist unbedacht

zur beliebigen Weiterverwendung an die entsprechenden Unternehmen

herausgegeben haben.

Dabei handelt es sich keineswegs nur um einzelne Supermärkte und

Modegeschäfte.

Bisher als seriös bekannte Großunternehmen wie die Deutsche Telekom,

und die Norddeutsche

Klassenlotterie scheinen ebenfalls aktiv oder passiv

schon lange in den allgemeinen Datenhandel verwickelt zu sein.

So wurde jüngst

ein Fall bekannt, in dem z.B. ein Call-Center in Bremerhaven

sich (legal oder illegal?) Zugriff auf Daten der Norddeutschen

Klassenlotterie und

der Deutschen Telekom verschafft haben soll, um die ca. 30

Millionen Datensätze

zur Weiterverwendung dann illegal an Dritte zu verkaufen und

damit Trickbetrügereien,

wie z.B. Nutzung dieser Datensätze im Zusammenhang mit untergeschobenen,

telefonischen Vertragsabschlüssen auf der Basis des neuen

Fernabsatzgesetzes

(Siehe: DIE

MASCHE ) und damit auch

unerlaubte Abbuchungen von privaten und gewerblichen

Bankkonten überhaupt erst im großen Stil zu ermöglichen.

Der Internethandel mit Daten-CD's ist Insidern der Szene durchaus

schon länger bekannt.

Darauf befinden sich viele Millionen personenbezogener Daten

einschließlich Kontoverbindungen,

Telefonnummern und kompletten Anschriften ahnungsloser

Bundesbürger,

deren legale Herkunft in der Regel mehr als nur angezweifelt

werden muss.

Laut NDR Info sollen so in einem Call-Center

südlich von Hamburg bereits Tausende

Verbraucherangaben illegal genutzt worden sein.

Links

http://www.handelsblatt.com/finanzen/steuerrecht/bei-anruf-abzocke;2022170;0

http://www.derwesten.de/nachrichten/nachrichten/wirtschaft-und-finanzen/2008/8/17/news-69701899/detail.html

Noch vor Kurzem

lief dann sogar die Horrornachricht durch alle Medien,

dass offensichtlich das eine oder andere regionale Amt für

Datenschutz selbst

über anonyme Unterhändler solche CD's zur Beweissicherung und

Dokumentation erworben habe.

Und es trifft

offenbar keineswegs nur die Unschuldigen...

Sicher hat so mancher vor Schadenfreude geschmunzelt, dass gerade

aufgrund eines solchen illegalen

CD-Datensatzes nun sogar gegen den bayrischen

Datenschutzbeauftragten persönlich

wegen des Verdachtes

auf Steuerhinterziehung ermittelt werden muss.

(Er soll angeblich illegale Konten bei der der Liechtensteiner LGT- Bank besitzen.)

Links

http://www.datenschutzbeauftragter-online.de/steuernummer-wird-zum-personenkennzeichen/

http://www.focus.de/politik/deutschland/steueraffaere_aid_262112.html

http://www.radio-utopie.de/2008/02/20/bayerischer-datenschutzbeauftragter-ein-steuersuender/

http://www.wikio.de/news/Der+Bundesdatenschutzbeauftragte+Peter

http://www.e-recht24.de/news/datenschutz/918.html

http://www.sueddeutsche.de/deutschland/artikel/424/158995/

Die Folgen illegalen

Datenhandels können derweil ausnahmslos jeden Bundesbürger

treffen!

Der schleswig-holsteinische Datenschutzbeauftragte Thilo Weichert war jüngst in einem Interview

mit der Süddeutschen Zeitung sogar der Ansicht, mittlerweile

seien die Adressen

der gesamten bundesdeutschen Bevölkerung bereits für

Marketingzwecke und Verkaufsaquisen im Umlauf.

Das Erstellen von kommerziell und werbetechnisch voll

verwertbaren,

weil personenbezogenen Profilen, dürfte dann wohl auch für

Industrie

und Handel sowie entsprechend ausgerüstete Privatpersonen kein

großes Problem mehr sein.

(Stand:

09.09.2008)

B. Weitere

Datenquellen

Stufe 2:

Der gläserne Patient

Mit E-Gesundheitskarte

und PIN zum Arzt

Auch eine

digital lesbare Gesundheitskarte ist schon länger in Planung.

Bereits 2006 sollten alle Versicherten in Deutschland die

elektronische Gesundheitskarte erhalten.

Die neue

elektronische Gesundheitskarte wird zuerst testweise in einigen

Pilotregionen,

später flächendeckend für alle Krankenversicherten eingeführt.

Mit ihrer Einführung

im Herbst 2008, zunächst in Nordrhein-Westfalen,

wird gemäß § 291a

SGB V eine

bundesweite Kommunikationsplattform

– die sog. Telematikinfrastruktur – im Gesundheitswesen

aufgebaut.

Welche Daten

gespeichert werden:

Sie soll sich von der herkömmlichen Karte vor allem durch einen

integrierten CHIP

mit diversen Pflichtdaten, wie Versichertendaten, den Funktionen

"Elektronisches Rezept" (eGK )

und Verwendung als Europäische Krankenversicherungskarte (EHIC)

sowie einigen freiwilligen Angaben unterscheiden.

So können auf der Karte mit Zustimmung des Patienten etwa zusätzliche Notfalldaten

und/oder eine Arzneimitteldokumentation durch behandelnde

Ärzte oder Apotheker angelegt werden.

Elektronische Arztbriefe, Patientenfach (Messdaten für chronisch

Kranke),

Patientenquittung und final die komplette elektronische Patientenakte werden folgen.

Damit soll bei Bedarf jeder Arzt oder Apotheker, jedoch grundsätzlich nur in Verbindung

mit einem sog. "elektronischen Heilberufeausweis" (Health

Professional Card) und evtl.

durch

zusätzliche Eingabe einer PIN durch den Patienten selbst, auf die gespeicherten

Daten zugreifen können.

Grundsätzlich sollen alle auf Karte und System gespeicherten

Daten verschlüsselt sein.

Da jeglicher Zugriff protokolliert wird und der Zugang nur

mittels einer zeitgleich

mit der Gesundheitskarte verwendeten, sog.Health Professional Card sowie der zusätzlichen PIN

freigegeben wird,

kann der Versicherte also angeblich selbst entscheiden, was genau

gespeichert oder gelöscht werden soll,

und wer welche Informationen überhaupt abrufen darf.

Letzteres dürfte bei einem Notfall mit fehlender Ansprechbarkeit

des Patienten allerdings recht problematisch werden,

wodurch die weitere Diskussion über Verwendung einer

zusätzlichen PIN durch den Patienten sich dann eher erübrigen

wird.

(Stand:

09.09.2008)

Links

http://www.tagesschau.de/inland/gesundheitskarte110.html

http://de.wikipedia.org/wiki/Elektronische_Gesundheitskarte

http://www.gematik.de/(S(2ksis2jxr1qqd355bsr03uff))/Homepage.Gematik

http://www.ccc.de/updates/2006/krankheitskarte?language=de

http://www.facharzt.de/

Stufe 3:

"Kobra

übernehmen Sie!"

Der Weg zum

totalen

Überwachungsstaat...

...Mit dem neuen digitalen Personalausweis

nun auch bei uns schon bald Wirklichkeit?

Vielleicht

noch nicht ganz...

Allerdings kommt vermutlich ab November 2010 nun auch der digitale

Personalausweis

mit RFID-Chip in Umlauf, in welchem dann

möglicherweise auch biometrische

Daten

(Lichtbild, zwei Fingerabdrücke (optional) und die alllgemeinen

Personaldaten) abgespeichert sind.

Begründung hierfür soll verbesserte Sicherheit von

Inhaberidentifikation und des Dokumentes sein.

Zudem gäbe es noch andere "Vorteile", wie z. B.

die Tatsache, dass sich der Chip

für Online-Dienstleistungen des Bundes oder Geschäfte im Internet eignet.

Der Zeitpunkt der Einführung hängt von der EU-Entscheidung über Biometrie in Pässen ab.

Ebenso unklar ist bisher noch, ob es sich um einen normalen oder einen kontaktlosen Chip handeln soll.

Der normale Chip wäre dann nur durch direktes Einstecken in ein

geeignetes Lesegerät ansprechbar,

mit einem kontaktlosen Chip dagegen kann auch mit räumlich

weiter entfernten Scannern,

z.B. über Bluetooth und/oder GPS ein vom Besitzer des Ausweises unbemerktes

und damit in der Regel illegales Auslesen erfolgen.

Welche

Daten gespeichert werden:

Vorderseite:

Typ „IDD“

auf dem Personalausweis

Familienname

Titel/Akademischer Grad

Geburtsname

Vorname

ggf. weitere Vornamen

Geburtstag

Geburtsort

Staatsangehörigkeit

Gültigkeitsdatum

Unterschrift der Inhaberin/des Inhabers

Bild (Graustufen- oder Farbbild; vorläufig noch ohne

Biometriedaten)

Nach Einführung des

Biometriemerkmals dann zusätzlich:

Gesichtsmerkmale

Iris-Muster

Fingerabdruck (2 Stück)

zweizeilige maschinenlesbare Datenzone (siehe unten)

Rückseite:

Wohnanschrift (Hauptwohnsitz)

(Körper-) Größe

Augenfarbe

Nur bei Ausweisen, die bis zum 31.10.07 ausgestellt wurden:

Ordens- oder Künstlername

Ausstellende Behörde

Ausstellungsdatum

Name und Vorname entsprechend der ersten Zeile der

maschinenlesbaren Datenzone der Vorderseite

Das könnte bei zentraler Zusammenführung mit weiteren Daten

leicht zum Quantensprung in den bisher praktizierten

Überwachungsmethoden führen.

Durch den integrierten Chip und die geplanten Biometriedaten

eröffnen

sich zusammen mit den datentechnischen Errungenschaften aus Phase 1 und Phase 2,

also zentraler Vorratsdatenspeicherung eindeutiger,

personenspezifischer Stammdaten,

unter anderem ideale technische Möglichkeiten und Erweiterungen

für folgende,

fortan permanent

mögliche

Aktivitäten sowohl durch den Staat und seine Behörden,

aber durchaus auch durch technisch entsprechend

ausgerüstete und fachkundige

Dritte (z.B.

Detekteien, Infotheken, Schufa und Hacker):

Rasterfahndung

Rasterfahndung

Lauschangriff

Lauschangriff

Videoüberwachung

Videoüberwachung

Telefonüberwachung

Telefonüberwachung

Online-Überwachung

Online-Überwachung

Vorratsdatenspeicherung

Vorratsdatenspeicherung

Bewegungsprofile

Bewegungsprofile

Dies kann

zum Beispiel geschehen durch:

mittels GPS, Bluetooth und lokalen

Scannernetzwerken.

mittels GPS, Bluetooth und lokalen

Scannernetzwerken.

(Die können mittlerweile überall drinstecken:In Geld, Ausweisen,

Implantaten (Siehe Punkt 4: Chip-Implantate),

Fahrkarten, Kleidung, Aufklebern, Fahrzeugen, Messgeräten,

Herzschrittmachern sowie Multimediageräten, PCs,

Hardwarekomponenten usw.)

Satellitenbasierte LKW-

und PKW-Maut

Satellitenbasierte LKW-

und PKW-Maut

(Permanente Ortung

sowie

Bewegungsprofilerstellung von LKWs

und später in geplanten City-Mauts auch von PKWs.)

Automatische

Nummernschilderkennung

Automatische

Nummernschilderkennung

(Mittels öffentlicher Videoüberwachung

mit spezieller Zeichenerkennungssoftware)

Städtische

Gesichtserkennungssysteme

Städtische

Gesichtserkennungssysteme

(Beispiel: London)

Ortung des

Mobiltelefons

Ortung des

Mobiltelefons

(Schon länger durch

Auswertung der vorratsgespeicherten

sowie aktuellen Serverdaten z.B. simkartenspezifische

Positionskoordinaten durch laufenden Datentransfer zwischen

Basisstationen+Funkzellen der jeweiligen Netzbetreiber

in Echtzeit und rückwirkend möglich.)

Natürlich lassen sich

alle diese Verfahren auch noch beliebig miteinander kombinieren

und über die Zentralisierung der Datenbanken zu fast 100 %iger

Effizienz optimieren.

Außerdem

ermöglichen die neuen Techniken:

Erstellung von

Gendatenbanken

Erstellung von

Gendatenbanken

(zur Speicherung des genetischen Fingerabdrucks.

Damit werden zum Beispiel Abgleiche mit DNA Spuren

von Tatorten zum minutenschnellen Kinderspiel)

Lifescan

Lifescan

(Englisches Synonym für Biometrieerfassung

fester anatomischer Merkmale von Personen)

Erstellen von

biometrischen Datenbanken

Erstellen von

biometrischen Datenbanken

(Durch Lifescan

gewonnen biometrischen Daten

wie Gesichtsmerkmale, Iris Muster und Fingerabdrücke

werden anschließend zentral oder in RFID-Chips

zur weiteren Verwendung gespeichert.)

Permanente Überwachung von Informanten

Permanente Überwachung von Informanten

(Bei Verwendung kontaktloser Implantate können damit

zum Beispiel Freigänger aus Psychiatrie und Strafvollzug,

aber auch Agenten, sonstige Geheimnisträger,

geheime Informanten, V-Männer sowie verdeckte Ermittler

fast ständig genau geortet und damit überwacht werden.)

Der Staatssekretär Hans Bernhard Beus,

Der Staatssekretär Hans Bernhard Beus,

Bundesbeauftragter für Informationstechnik

und damit der CIO der Bundesregierung,

dringt auf einen breiten Anwendertest

des elektronischen Personalausweises,

der 2010 eingeführt werden soll.

Beus weist dabei auf seine Website CIO.Bund.de hin,

auf der sich interessierte

Firmen und Forschungsinstitute

mit einem Formular für die geplanten Anwendungstests

des elektronischen Personalausweises bewerben können.

(Stand:

09.09.2008)

Links

http://www.datenschutzbeauftragter-online.de/des-datenschutzers-albtraum/

CIO.Bund.de

http://de.wikipedia.org/wiki/Personalausweis

http://www.focus.de/digital/diverses/digitaler-personalausweis_aid_104454.html

http://de.wikipedia.org/wiki/überwachungsstaat

Stufe 4:

Chip-Implantate

für

"gesteigerte" Sicherheit?

Kontaktlose RFID-Chip-Implantate

als eine Art "Digital Piercing"

zur Erleichterung des Alltags

und als allgegenwärtiges,

staatliches Überwachungssystem.

Schon 2004 wurde 168

Mitarbeitern einer nationalen mexikanischen

Sicherheits-Behörde wurde ein GPS-Chip unter die Haut gepflanzt,

der einerseits seinen Träger zum Betreten des

Hochsicherheitsareals legitimiert,

zusätzlich aber über via GPS eine permanente Dauerortung

ermöglichte.

Einmal fest implantiert im Arm soll er angeblich nicht mehr entfernbar sein.....

......kann aber angeblich

"problemlos" wieder deaktiviert werden,

wenn der Mitarbeiter irgendwann einmal aus dem Dienst ausscheidet.

Offiziell soll dies zur Erhöhung des Sicherheitsgefühles (!!!)

vor allem der hochrangigen Geheimnisträger beitragen,

aber auch einem möglichen Kidnapping vorbeugen.

Sie glauben

mir nicht???

Dann schauen Sie doch mal hier:

Links

http://www.schulemachtzukunft2006-068.de/projekterg_alltag_men.html

http://www.netzwelt.de/tags/rfid_5.html

http://www.strahlung-gratis.de/Chip-Implantate%20explodieren%20im%20Koerper.htm

http://www.rfidweblog.de/50226711/boom_far_rfidimplantate_bleibt_noch_aus.php

Es gibt

natürlich durchaus auch einige Vorteile:

1...Besonders gefährliche Freigänger aus forensischen

Psychiatrien

und Strafvollzugsanstalten könnten so ebenfalls auf Schritt

und Tritt zentral überwacht und jederzeit geortet werden.

Das Risiko von Wiederholungsstraftaten wäre dann möglicherweise

reduziert.

2...Verbindet man die

RFID-Chips mit geeigneten Sensoren für Blutdruck, Zuckerspiegel,

Blut-PH-Wert ,Puls und Körpertemperatur usw., wären diese Daten

zusammen

mit der gespeicherten Krankenakte (siehe auch Stufe 2, E-Gesundheitskarte)

notfallmedizinisch auch bei nicht ansprechbaren Patieneten sofort

verfügbar

und könnten so u.U. Fehlbehandlungen verhindern und im akuten

Notfall

lebensrettende Zeit einsparen helfen.

Ob allerdings dies

alleine auch alle hiermit verbundenen

Sicherheitsrisiken rechtfertigt, wage ich doch sehr zu bezweifeln.

(Stand:

09.09.2008)

Update

2017:

Mittlerweile

ist diese Vision bereits grausige Wirklichkeit geworden wie Sie

einer Heise-Meldung vom Juli 2017 entnehmen können:

Chip-Implantat zur Identifikation: Firma

will Mitarbeitern Chips einsetzen (24. Juli 2017)

Ein Chip zwischen Daumen und Zeigefinger soll

Angestellten einer US-Firma Türen und Computer öffnen, und als

Zahlungsmethode dienen. Später soll jedermann mitmachen, vom

Fitnessstudio-Kunden bis zum Gefängnisinsassen.

Lesen Sie HIER weiter

Weitere Meldungen von 2017 finden Sie HIER.

(Stand: 06.08.2017)

Stufe 5:

Internetnutzung

Was

Suchmaschinen mit unseren Daten machen

Wie Sie u.a. auch meinen

diversen Security-Beiträgen entnehmen können,

ist und war das Internet schon von Beginn an datenschutztechnisch

alles andere als sicher.

Hier bedienen sich heutzutage allerdings schon lange nicht mehr

nur die sog.

"zweifelhaften" Webseiten mittels Spyware etc. an den

begehrten Daten der Surfer.

Auch bisher eher als seriös und userfreundlich bekannte

Webangebote,

wie etwa die meisten Suchmaschinen betreiben, (zumindest

inoffiziell)

eine verdeckte und bisher in dieser Form noch

weitgehend

unbekannte Vorratsdatenspeicherung.

Nur ein Beispiel von vielen ist Google, die allseits beliebte und

weltweit wohl größte Suchmaschine.

Regierungsstellen in der BRD können problemlos per Verfügung

schon heute Webanbieter

wie Google und Internetprovider so unter juristischen Druck

setzen, dass alle geforderten Daten

und Logdateien von einzelnen Usern oder ganz speziellen User-Gruppen

zur kriminaltechnischen Verwendung

wie z.B. Rasterfahndungen, Beweissicherungen und permanenter

Überwachung bei gerichtlicher Anforderung

auch grundsätzlich

ausgeliefert werden müssen.

Zu diesen, teils unumgehbaren Pflichten kommen dann noch der

Kuhhandel

zur eigenen Vorteilsnahme wie etwa 2007 in China,

als Google sich freiwillig der dortigen, staatlichen Zensur unterwarf um

als Gegenleistung die TopLevelDomain *.cn zu erhalten.

Aber auch Einzelpersonen können durch Googles Kooperation mit

staatlichen Behörden sehr leicht unschuldig

oder zumindest ungerechtfertigt in die Mühlen der Justiz geraten.

Die Amerikanerin Melanie McGuire (34) wurde jüngst

nur aufgrund von gespeicherten

Suchbegriffen

als Indizienbeweise (z.B. "Wie kauft man illegal Waffen"

usw.)

wegen Mordes an ihrem Mann verurteilt. Zwar wurden diese

lediglich auf ihrem eigenen PC sichergestellt,

können aber jederzeit auch gezielt von Suchmaschinenbetreibern

in Form von Logfiles angefordert werden.

So werden bei Google ganz offiziell offensichtlich alle Suchanfragen mit der

zusammengehörigen IP des Surfers

mind. 18 Monate lang gespeichert und können mit weiteren,

internen Kundendaten (Z.B.: G-Mail) verknüpft werden.

Nutzt man zusätzliche, in der Regel anmeldepflichtige Google-Dienste

wie Web

History oder

Google Groups,

verewigt man sich dort offenbar mit seinen Datensätzen sogar unbegrenzt.

Bei Kombination solcher Suchlogfiles mit den

Verbindungslogfiles des Internetzugangsproviders

ergibt sich rasch eine lückenlose und personenbezogene Dokumentation des Surfverhaltens

in

einem bestimmten Zeit- oder Suchbegriffsfenster. Mit weiteren

Filtern kann man dann leicht nach Inhalten

und beliebigen anderen Parametern der aufgerufenen Seiten

sortieren.

In einem Buch von Gerald Reischl, "Die Google Falle", beschreibt der Autor

solche und weitere Hintergründe und Zusammenhänge dieses

Verhaltens.

Reischl leitet aus einer Unzahl von recherchierten Fakten zu

einer massiven,

wenn auch teils recht subtilen Verschwörungstheorie über, in

welcher er Google

u.a. ein Streben nach der Weltherrschaft unterstellt.

Auch wenn es zunächst paranoid erscheinen mag:

Die finanzielle Macht eines milliardenschweren Unternehmens wie

Google ist zusammen

mit der weltweit operierenden Suchmaschine und einer

Vorratsdatenspeicherung von gigantischem Volumen

schon lange weitaus mehr als nur ein regionales oder nationales

Sicherheitsrisiko.

Wenn man dann noch die guten internationalen politischen und

geschäftlichen Beziehungen

auch auf den entsprechenden Regierungsebenen berücksichtigt,

könnte man durchaus misstrauisch werden..

(Stand:

09.09.2008)

Mehr darüber:

Links

http://diepresse.com/home/techscience/internet/google/376467/index.do

http://www.zeit.de/online/2008/16/die_google_falle

Google selbst scheint

dagegen aber eher der Ansicht zu sein,

dass die Menschen lernen müssen, ihre Privatsphäre auch in der

digitalen Welt

selber zu wahren und hält sich angeblich exakt an die

Datenschutz-Richtlinien der EU.

Lesen Sie hier mehr

darüber:

Links

http://diepresse.com/home/techscience/internet/google/380460/index.do

Solche Auffassungen sind

leider kein Einzelfall, sondern mittlerweile

ganz gewöhnlicher Usus in so ziemlich allen modernen Medien.

Der Handel mit persönlichen Daten wäre ja ohnehin nicht mehr zu

stoppen.

Viele User und Datenschützer scheinen sich daher auch bereits

weitgehend

mit solchen Tatsachen abgefunden zu haben. Lediglich bei der

grundsätzlichen Definition

von "legaler" und "illegaler"

Datenbeschaffung scheiden sich nach wie vor immer noch die

Geister.

So sollen nach Auffassung von Datenschützern, die jüngst mit

dem verdeckten Ankauf

illegaler Daten-CD's aus dem Internet einen regelrechten

Datenklau-Skandal

ins Rollen gebracht hatten, heute schon allein etwa 10 bis 20

Millionen illegal weitergereichte

Kontodaten im Umlauf sein. Sensible Daten würden meist beim

Telefonverkauf,

Glücksspielen, Kundenkarten, Rabattsystemen, aber auch bei

Verkaufsbörsen

im Internet abgeschöpft und zunehmend für dubiose Zwecke

benutzt.

Links

http://www.focus.de/panorama/welt/datenhandel-affaere-datendiebstahl-bei-lotterie-und-telekom_aid_326142.html

http://www.netzeitung.de/wirtschaft/1130517.html

Auch die

jüngst in die Medien geratenen Massenabbuchungen durch

kriminelle Scheinfirmen

von Konten ahnungsloser Bürger waren eine direkte Folge solch

illegalen Datenhandels,

wie er offensichtlich schon lange in großem Stil praktiziert

wird.

Man versuche sich nun einmal vorzustellen, welche traumhaften

Grundlagen

für derartige Verbrechen erst geschaffen werden, wenn man

illegalen Datensätze

mittels der Steuer-ID mit solchen aus dem Bundeszentralamt

zusammenführt.

Aber

spinnen wir diese brisanten Zukunfsaussichten doch ruhig noch ein

wenig weiter.

Schon bald kommen der digitale Personalausweis und die

Gesundheitskarte mit RFID-Chip inclusive...

Dadurch öffnet sich natürlich ein zusätzlicher Datenpool, der

sich selbstverständlich

ebenfalls über kurz oder lang mit den bereits bestehenden

Datensätzen aus der Steuer-ID

zusammenführen und problemlos auch noch online vernetzen lässt.

So sind

nicht nur fast alle statischen Daten über die betreffenden

Zielpersonen

permanent zugänglich, sondern man hat auch gleich noch die

passenden

Raum-Zeitkoordinaten zu jeder Aktion der observierten Person

und kann somit genauestens verfolgen, wer sich wann und wo

aufhält.

Gefängnisse werden da bald überflüssig.

Solch ein RFID-CHIP hat es auch sozusagen "ARMDICK" in

sich.

Die etwas aufwändigeren Modelle können nämlich nicht nur mit

lokalen Scannern

kurzer Reichweite aktiviert und zum Senden Ihrer ID-Nr

und den dazugehörigen Daten veranlasst werden...

Auch in Verbindung mittels GPS und GPRS sind solche Peilungen und

Übertragungen möglich.

Und kann man die Ausweise gottlob ja noch in HF-dichte

Schutzhüllen

packen, so ist dies bei der nächsten Stufe, nämlich einem

gesetzlich vorgeschriebenen

CHIP-Implantat im Oberarm völlig ausgeschlossen.

Zu guter

letzt ist noch zu erwähnen, dass auch die Regierung der BRD

mit ihren aktuellen Plänen zur Unterdrückung von

kinderpornografischen Inhalten

durch Umleitung indizierter Seiten auf sog. Stoppserver einen

riesigen Schritt in Richtung

Webzensur und damit auch des totalen Überwachungsstaates

vollzieht.

Durch die Kombination von Vorratsdatenspeicherung von IP-Adressen

mit der praktischen Aushebelung

der Unschuldsvermutung werden möglicherweise abertausende

unschuldiger Nutzer

in einer bundesweiten Datenmatrix kriminalisiert und geraten auf

diese Weise

in ein ebenso blödsinniges wie gnadenloses Fahndungsraster,

aus welchem es kaum ein (legales) Entkommen gibt.

Wer nur wenig Knowhow von Datenschutz und Internetsicherheit hat,

ist hier klar benachteiligt!

Was im Bereich der KIPO noch einen gewissen Sinn zu machen

scheint,

unterliegt zudem noch der geradezu beliebigen Ausweitung auf

andere Themen.

Lesen

Sie hierzu auch meine Beiträge:

Der

Staatstrojaner

WEBSPERREN

Der gläserne

User: Gebrauchsspuren 1

Der gläserne

User: Gebrauchsspuren 2

Stufe 6:

Update 2011

Die

GEZ als zentrale Datenerfassungsquelle

Angeblich war mit dem neuen 15.Rundfunkgebührenstaatsvertrag lediglich eine "vereinfachte"

Gebührenabwicklung geplant, nach welcher ca. 18 Euro pauschal pro Haushalt erhoben werden sollen,

und zwar unabhängig davon, wie viele Menschen dort genau leben

und ob es im betreffenden Haushalt überhaupt Rundfunk- oder TV-Geräte

gibt. Grundsätzlich wäre dann also jede volljährige Person in jedem Haushalt auch

zahlungspflichtig.

Grössere Unternehmen und Mieter von Zweit- und Ferienwohnungen

sollen durch das neue Modell zwar entlastet werden, Befreiungen

für Behinderte und Hartz-IV-Empfänger dagegen teilweise oder

ganz entfallen! Bisher von der Gebühr befreite, blinde,

sehbehinderte, hörgeschädigte sowie sonstige, amtlich als behindert

anerkannte

Menschen müssen dann fortan ebenfalls immerhin ein Drittel der

normalen Gebüren zahlen.

das Gleiche gilt für die bereits erwähnten Mieter von Zweit-

und Ferienwohnungen: Auch wer sich eine zweite Wohnung hält,

diese aber nicht zwischenzeitlich

entgeltlich weitervermietet, muss nicht den vollen Betrag zahlen,

sondern ebenfalls nur ein Drittel.

Welche

rechtlichen Grundlagen ermöglichen der GEZ zukünftig überhaupt

die Erhebung personenbezogener Daten?

Rundfunkgebührenpflichtige Personen sowie auch alle

Personen, die in häuslicher Gemeinschaft mit diesen leben, waren

nach § 4

RGebStV

schon immer auskunftspflichtig gegenüber der GEZ!

Rundfunkgebührenpflichtige Personen sowie auch alle

Personen, die in häuslicher Gemeinschaft mit diesen leben, waren

nach § 4

RGebStV

schon immer auskunftspflichtig gegenüber der GEZ!

Danach

ist nämlich genau festgelegt, dass die GEZ:

„....vom

Rundfunkteilnehmer oder von Personen, bei denen tatsächliche

Anhaltspunkte vorliegen, dass sie ein Rundfunkempfangsgerät zum

Empfang bereithalten und dies nicht oder nicht umfassend

angezeigt haben, Auskunft über diejenigen Tatsachen verlangen

kann, die Grund, Höhe und Zeitraum ihrer Gebührenpflicht

betreffen.“

(Quelle:

http://www.datenschutzbeauftragter-info.de....)

Die

Praxis der bisherigen Datenerhebungen erinnerte allerdings mehr

an verdeckte Ermittlungen der Kripo oder gar geheimdienstliche

Tätigkeiten des BND und verschaffte der GEZ schon seit ewigen

Zeiten einen eher zweifelhaften Ruf bezüglich der Einhaltung

geltender Datenschutzvorschriften.

Fehlerhafte Datenbestände, verlorene oder doppelte Datensätze

sowie Ankauf (oft zweifelhafter) Datenbestände von

Adressenhändlern und schlampiger Umgang bei der Entsorgung von

Daten gaben immer wieder Anlass zu berechtigten Zweifeln

bezüglich der datenschutzrelevanten moralischen und rechtlichen

Integrität der im neuen Modell nun zukünftig ganz offiziell und

legal mit der Datenerfassung beauftragten GEZ.

(Quelle:

http://www.datenschutzbeauftragter-info.de/....)

Eine aktuelle Stellungnahme der GEZ zum Datenschutz finden Sie hier:

http://www.gez.de/aufgaben/datenschutz/

Im Jahr 2013 könnte die bisherige

GEZ nun immer weiter zum Super-Datenkraken mutieren, da sie sich nach einem Entwurf

des

15.

Rundfunkgebührenstaatsvertrags vom 9.Juni 2010

mittels neuer

Befugnisse

und ohne Wissen der Betroffenen

fortan nicht nur an die zuständigen Meldeämter, sondern auch an alle anderen Behörden und "nichtöffentliche

Stellen" wie etwa Versicherungen, Arbeitgeber und Wohnungseigentümer wenden darf. Diese sollen nach § 9 des Staatsvertrages

notfalls mittels Verwaltungszwangsverfahren dazu verpflichtet werden können, den

Landesrundfunkanstalten verbindlich mitzuteilen, wer genau sich regelmäßig

in einem bestimmten Haushalt aufhält, und zwar offensichtlich

völlig unabhängig davon, ob er dort

tatsächlich auch wohnt und gemeldet ist oder nicht. Dadurch soll

geklärt werden, wie viele reale Haushalte es denn tatsächlich

in einem Haus gibt. Wobei allerdings auch zahlreiche Grenzfälle

zu erwarten sind. Handelt es sich etwa bei Wohngemeinschaften

oder Untermietern in einer Wohnung nun um einen oder gar mehrere

Haushalte ?

So wurde in der

neuen Fassung in § 9 RGebStV festgelegt:

So wurde in der

neuen Fassung in § 9 RGebStV festgelegt:

„Kann

die zuständige Landesrundfunkanstalt den Inhaber einer Wohnung

oder einer Betriebsstätte nicht feststellen, ist der Eigentümer

oder der vergleichbar dinglich Berechtigte der Wohnung oder des

Grundstücks, auf dem sich die Betriebsstätte befindet,

verpflichtet, der Landesrundfunkanstalt Auskunft über den

tatsächlichen Inhaber der Wohnung oder der Betriebsstätte zu

erteilen. Bei Wohnungseigentumsgemeinschaften kann die Auskunft

auch vom Verwalter verlangt werden.“

(Quelle: http://www.datenschutzbeauftragter-info.de)

Was

natürlich automatisch impliziert, dass sogar der "überwiegende

Aufenthaltsort lt. äusserlichem Anschein" nach

entsprechender Befragung möglicherweise böswilliger Nachbarn

als ausreichendes Kriterium herangezogen werden könnte. Dies

beträfe dann sogar Menschen, die vorübergehend oder auch

regelmäßig trotz

eigener Meldeadresse bei Freunden, Verwandten, Pflegebedürftigen oder

in sonstiger Weise von ihnen betreuten Personen übernachten bzw.

bei diesen für einige Tage,Wochen oder Monate auf Besuch sind.

Wer

sich andererseits bei der GEZ abmelden will -etwa aufgrund eines ganz normalen

Wohnungswechsels- muss zukünftig einen sog. "begründeten

Lebenssachverhalt" nachweisen können. Ansonsten könnte es

zumindest rein theoretisch durchaus möglich sein, dass diese

Personen gleich doppelt oder mehrfach zur Kasse gebeten werden.

Nämlich sowohl für die alten als auch die neuen Haushalte.

Zwar

muss zurzeit in zehn Landesparlamenten muss noch über diesen

Staatsvertrag abgestimmt werden, es gilt jedoch als ziemlich

sicher, dass der Entwurf bis 2013 auch dort noch verabschiedet

wird.

(Stand:

31.08.2011)

Links

http://www.gez.de/aufgaben/datenschutz/

http://www.wir-alle-gegen-gez.de/aerger.php

http://www,datenschutz.enquetebeteiligung.de

http://www.datenschutzbeauftragter-info.de/gez-hilfe-aus-dem-hinterhalt/

http://www.datenschutzbeauftragter-info.de......

http://www.spiegel.de/kultur/tv/0,1518,715890,00.html

http://www.shortnews.de/id/911135/GEZ-Reform-in-der-Kritik-....

http://www.taz.de/!76381/

http://www.wz-newsline.de/home/ratgeber/verbraucher/.....

Update 2013/14/15/

Stufe

7:

#NSA, #Spionagerouter

#Internet der Dinge und #Zombiebügeleisen

Immer mehr

Geräte telefonieren heimlich nach Hause.

Neuerdings

macht auch eine bis dato noch eher unbekannte Form des

Datendiebstahls von sich reden.

So werden mittlerweile immer mehr Haushalts- und

Multimediageräte sowie Hardwarekomponenten von PC-Systemen von

den Herstellern mit Chips und/oder Firmware ausgestattet,

welche sich ungefragt via Internet, WLan oder auch GPS direkt und

zumeist unbemerkt mit unbekannten Servern verbinden

und so vermutlich eine Flut von personen- oder zumindest

ortsbezogenen Daten ihrer Besitzer an den Hersteller und/oder

unbekannte Empfänger vermitteln können.

Gerade die intensive Vernetzung von Telefon, Fernsehen,

Gamekonsolen und Internet speziell über WLAN stellt eine ideale

Basis für diesen Datenhandel dar.

Auch die bereits erwähnten RFID-Chips, welche sich durch

versteckte Fernauslesungsmodule ebenfalls leicht in diese

mittlerweile in fast jedem Hause

vorhandenen Netzwerke integrieren lassen, könnten so etwa

Bewohner und Besucher mit interaktiven Chipkarten in Ausweisen o.ä.

systematisch erfassen und profilieren.

Dass dies alles keineswegs nur paranoide Phantasien sind, mögen

u.a. folgende Beiträge von Heise.de belegen:

Smarte

Stromzähler:

"Gesetzlicher Einbauzwang ist ein Desaster" (18. November

2013)

Der

Schleswig-Holsteinische Piratenabgeordnete Patrick Breyer übt

heftige Kritik am gesetzlichen Zwang zum Einbau von smarten

Stromzählern und fordert einen Stopp der "Spionagezähler“.

Dabei bezieht er sich auf eine Kosten-Nutzen Analyse, die das

Beratungsunternehmen Ernst & Young im Juli für das Bundeswirtschaftsministerium erstellt hatte.

Eines der Ergebnisse: Private Verbraucher könnten die Einbau-

und Betriebskosten von über 100 Euro nicht mal ansatzweise durch

Stromspareffekte ausgleichen.

Lesen

Sie HIER weiter

LG

Smart-TVs spähen Nutzer aus (21. November

2013)

Die

Datensammelfunktionen sind ab Werk aktiviert. Deaktiviert man

dies, sendet der Fernseher trotzdem munter weiter. Der

Verdacht, dass bestimmte Smart-TVs von LG Daten

über ihre Nutzer ausspähen und unverschlüsselt an das

Unternehmen senden, hat sich bestätigt: LG hat auf Anfrage von

heise online eingeräumt, dass einige ihrer Geräte sowohl

Informationen über Dateien auf angeschlossenen USB-Speichern

abgreifen als auch gegen den Willen der Nutzer das Sehverhalten

erfassen und weitersenden. Das Unternehmen kündigte ein Firmware-Update

an, das die Probleme korrigieren soll. Dabei ist noch offen,

welche Modelle im einzelnen betroffen sind.

Lesen

Sie HIER weiter

NSA

infizierte über 50.000 Netzwerke

mit Späh-Software (24. November 2013)

Die NSA,

der britische GCHQ und andere westliche Geheimdienste greifen in

großem Umfang internationale Kommunikation ab, spionieren

Unternehmen sowie staatliche Stellen aus und verpflichten

Dienstleister im Geheimen zur Kooperation. Einzelheiten dieses

totalen Überwachungssystems enthüllen streng geheime Dokumente,

die der Whistleblower und ehemalige NSA-Analyst Edward Snowden an

sich gebracht und an Medien weitergegeben hat. Die NSA soll

weltweit über 50.000 Computernetzwerke mit Schad-Software

infiltriert haben, um an nicht-öffentliche Informationen zu

gelangen. Das berichtet die niederländische Zeitung nrc Handelsblad unter Berufung

auf Dokumente des ehemaligen NSA-Mitarbeiters Edward Snowden. Die

Informationen gehen aus einer Präsentation der NSA aus dem Jahr

2012 hervor, die im Mix aus Überwachungsmaßnahmen neben

Unterseekabeln und NSA-Standorten auch Zugriffe durch "Computer

Network Exploitation" – also ausgespähte

Computernetzwerke – nennt. Was für Netzwerke genau

betroffen sind, geht aus dem Dokument nicht hervor; wohl dürfte

es sich dabei aber sehr häufig um kommunikationsrelevante

Systeme wie die von Telecom-Anbietern handeln.

Lesen

Sie HIER weiter

30C3:

SIM-Karten-Angriffe

bleiben bedrohlich (28. Dezember 2013)

Auf dem

Chaos Communication Congress (30C3) haben

Sicherheitsforscher vorgeführt, dass auch Schutzmechanismen

neuer SIM-Karten für Mobiltelefone mit vergleichsweise

einfachen Attacken umgangen und die Geräte

anschließend ferngesteuert werden können. Experten des Berliner

Unternehmens Security Research Labs (SRLabs) zeigten anhand

eines Nano-SIM-Chips aus den USA für ein iPhone 5, wie sie über

einen Angriff per SMS eine mit Malware infizierte App ohne

jegliche Warnung für den Nutzer installieren konnten. Darüber

lieferte das Gerät alle paar Minuten ziemlich exakte

Ortungsdaten an die Angreifer. Der Virus ließ sich über die

befallene SIM-Karte sogar auf ein Handy ohne Smartphone-Funktionen

übertragen.

Lesen

Sie HIER weiter

30C3:

Neue tiefe Einblicke ins

Schreckenskabinett der NSA (31. Dezember

2013)

Der

Netzaktivist Jacob Appelbaum hat zahlreiche neue Angriffsarten

der NSA enthüllt, die bis zum Injizieren von Schadcode über

WLANs aus mehreren Kilometer Entfernung (Projekt "Nightstand") und dem

Abfischen von Bildschirm- und Tastaturdaten per Radar reichen.

"Das ist schlimmer als die schlimmsten Albträume",

erklärte der Computerexperte am Montag auf dem 30. Chaos

Communication Congress (30C3) in Hamburg. Der

technische US-Geheimdienst strebe damit im Geheimen die "totale

Überwachung

und Kontrolle" an.

Lesen

Sie HIER weiter

Mysteriöse

Backdoor in

diversen Router-Modellen (03. Januar 2014)

Auf einige Routern von Linksys und Netgear

läuft offenbar ein undokumentierter

Dienst, über den man unter anderem die

Konfiguration einschließlich der Klartext-Passwörter auslesen

und auch manipulieren kann. Es besteht die Möglichkeit, dass

auch Geräte anderer Hersteller betroffen sind. Der Reverse

Engineer Eloi Vanderbeken hat entdeckt, dass sein heimischer

Linksys-Router WAG200G über den Port 32764 erreichbar ist......

.....Zumindest in einigen Fällen scheint

der fragliche Dienst nicht nur über das lokale Netz, sondern

auch über das Internet erreichbar zu sein. Eine Recherche mit der

Spezialsuchmaschine Shodan förderte fast

3000 IP-Adressen zu Tage, die auf Port 32764 antworten; davon

rund 60 aus Deutschland.

Lesen

Sie HIER weiter

BND

will SSL-geschützte

Verbindungen abhören (09. November 2014)

Der Bundesnachrichtendienst will offenbar

mit Hilfe von Exploits Verbindungen auswerten, die mit der

Transportverschlüsselung SSL gesichert sind. Bis 2020 sollen 4,5

Millionen Euro in das Projekt fließen.

Lesen

Sie HIER weiter

Cracker

in Uniform:

Polizisten knacken Passwörter

und Platten (12. November 2014)

Das

Bundeskriminalamt, die Bundespolizei und der deutsche Zoll sind

keineswegs hilflos, wenn sie verschlüsselte Festplatten oder

passwortgesicherte Computer und Smartphones konfisziert haben.

Dies zeigt eine Aufstellung der dabei eingesetzten Programme, die

heise online vorliegt. Eindeutiger "Marktführer" beim

Knacken von Passwörtern und Verschlüsselungssystemen durch die

deutschen Strafverfolgungsbehörden ist demnach das Passware KitForensic der US-amerikanischen

Firma Passware. Es ist beim Bundeskriminalamt (BKA), bei der

Bundespolizei und bei der Zollfahndung im Einsatz.

Lesen

Sie HIER weiter

IT-Sicherheitsgesetz

vs. Exploit-Pläne

des BND: "Völlig irre" (13. November

2014)

Informatiker sowie Wirtschafts- und

Oppositionsvertreter sehen das Vorhaben des

Bundesnachrichtendiensts zum Aufkaufen und Ausnutzen bislang

unveröffentlichter Schwachstellen im "krassen Widerspruch"

zum IT-Sicherheitsgesetz.

Lesen

Sie HIER weiter

Ein

erster Meilenstein gegen die drohende Behördenwillkür kam

jüngst aus Sachsen-Anhalt:

Verfassungsgericht

gegen Staatstrojaner:

Sachsen-Anhalts Polizeigesetz gekippt (11. November

2014)

Sachsen-Anhalts Polizeigesetz verstößt

in Teilen gegen die Verfassung, unter anderem wegen der

Regelungen zur Quellen-TKÜ. Dagegen bleibt es zulässig,

Handynetze bei drohenden Anschlägen abzuschalten. Nun muss der

Landtag nachbessern.

Lesen

Sie HIER weiter

Und es

kommt noch besser! -

Selbst simple Haushaltsgeräte, Radio, TV, sowie Geräte des

täglichen Gebrauchs sollen

in einigen Ländern bereits zur aktiven Spionage und Infiltration

lokaler Rechner genutzt werden:

Piraten

im NRW-Landtag wollen Klarheit

über "Zombie-Bügeleisen" (10. Dezember

2013)

In

Russland sollen in Bügeleisen, Wasserkochern und anderen

Haushaltsgeräten aus China WLAN-Chips entdeckt worden sein,

die Malware auf ungeschützte Rechner übertragen und diese zum

Teil eines Botnets machen können.

Das berichtete die BBC bereits am 28. Oktober 2013 unter Berufung

auf russische Quellen.

Lesen

Sie HIER weiter

Internet

of Things:

Mein Kühlschrank als Spammer (17. Januar 2014)

Der US-Sicherheitsdienstleister

Proofpoint ist

eigenen Angaben nach einem Botnetz auf die Schliche gekommen, das

nicht nur Rechner, sondern auch andere internetfähige Geräte im

Haushalt infiziert – unter anderem soll mindestens ein

Kühlschrank betroffen gewesen sein. Zwischen dem 23 Dezember und

6. Januar konnte das Unternehmen laut Mitteilung beobachten, wie

das Botnetz mehrmals täglich Wellen von Spam- und Phishingmails

ausspuckte. Insgesamt sollen so 750.000 Betrugsmails rausgegangen

sein, dabei wohl nie mehr als 10 Mails von einer IP-Adresse.

Über ein Viertel der Mailmassen ging dabei offenbar nicht auf

konventionelle Rechner zurück, sondern auf internetfähige

Geräte. Insgesamt wurden demnach rund 100.000 Geräte gekapert

und in „Thingbots“ verwandelt – neben besagtem

Kühlschrank hauptsächlich Router aus Heimnetzwerken, vernetzte

Multi-Media-Center und Fernseher.

Lesen

Sie HIER weiter

Spion

im Wohnzimmer:

c't ertappt schnüffelnde Fernseher (25. Januar 2014)

"Ich weiß, was Du letzten Sonntag

geschaut hast" – TV-Sender überwachen wie

selbstverständlich die Fernsehgewohnheiten ihrer Zuschauer. c't

hat überprüft, wie groß der Datenhunger der Sendeanstalten

wirklich ist.Beim Zappen kommunizieren Smart-TVs nicht nur mit

den jeweiligen Sendern, sondern immer wieder auch mit Google.

Wenn Sie es sich auf der Couch gemütlich gemacht haben und den

Fernseher einschalten, sind Sie dabei nicht allein: Die TV-Sender

schauen Ihnen beim Zappen über

die Schulter und registrieren exakt, wann Sie

zuschalten – und oft auch wie lange.

Lesen Sie HIER weiter

Internet

der Dinge:

Die Zahnbürste als Gefahr (22. September 2014)

Die Elektronikbranche verspricht große

Vorteile durch das Internet der Dinge mit Milliarden vernetzten

Geräten. Dabei müsse man aber immer an die Sicherheit denken,

mahnt ein Experte. Sonst sei die Gefahr real, von der Zahnbürste

angegriffen zu werden.

Lesen

Sie HIER weiter

Prüfbericht:

Smart-TVs sind Datenschleudern (02. März 2015)

Das Bayrische Landesamt für Datenschutz

hat in einer groß angelegten Aktion aktuelle Smart-TVs auf

Sicherheit und Datenschutz untersucht. Ergebnis: Die Geräte

telefonieren häufig nach Hause – sogar beim normalen

Fernsehgucken. Das Bayerische

Landesamt für Datenschutzaufsicht in Ansbach hat

in einer Prüfaktion aktuelle Testgeräte von 13 Geräteherstellern unter die Lupe genommen. Ein Ergebnis

der Studie: Die Hersteller setzen Datenschutzprinzipien technisch

nur rudimentär um. So gibt es keinen Vorgang, der nicht in

irgendeinem TV einen Datenfluss zum Hersteller auslösen würde.

Die Datenschützer bestehen aber darauf, dass Zuschauer das

Gerät per Grundeinstellung anonym nutzen können.

Nachbesserungen sind deshalb unvermeidlich.

Lesen

Sie HIER weiter

Auch

die kürzlich geplante Maut ermöglicht offensichtlich eine bequeme

Datenbeschaffung für Ermittler:

Kriminalbeamte

wollen Kfz-Kennzeichen

aus Maut-Daten erfassen (26. Oktober 2014)

Die Funktionäre der Berufsorganisation

der Kriminalbeamten fühlen sich durch ein höchstrichterliches

Urteil ermuntert, Zugriff auf die Maut-Daten zu fordern.

Lesen Sie HIER weiter

Stufe 8:

#Freihandelsabkommen,

#Vorratsdatenspeicherung, #Proamerikanisierung

Der Tod des Datenschutzes

Abgerundet wird diese

Entwicklung durch die immer wieder geplante und bisher noch

verworfene

Vorratsdatenspeicherung welche sich aber letztendlich sogar entgegen der aktuellen

europäischen Richtlinien

zumindest in Deutschland vermutlich dennoch schon bald

durchsetzen wird:

Große

Koalition bringt die

Vorratsdatenspeicherung zurück (26. November

2013)

Mit der

Vorratsdatenspeicherung sollen die Verbindunsdaten aller Nutzer ,

die bei der Telekommunikation, bei der Internet-Nutzung und im

Mobilfunk anfallen, ohne konkreten Verdacht auf strafbare

Handlungen gespeichert und den Strafverfolgern für Ermittlungen

zur Verfügung gestellt werden. Bereits 2007 war diese

Vorratsdatenspeicherung von einer Großen Koalition eingeführt

worden, musste nach dem Veto des Bundesverfassungsgerichts 2010

aber ausgesetzt werden. Die Wiedereinführung war während der

schwarz-gelben Bundesregierung bis 2013 am erbitterten Widerstand

der FDP und der liberalen Justizministerin Sabine Leutheusser-Schnarrenberger

gescheitert. Nun sind die Liberalen raus und die große Koalition

hat eigene Pläne: Die Vorratsdatensopeicherung soll wieder

eingeführt werden.

Lesen

Sie HIER weiter

Dass man dabei zumindest

massiv gegen geltendes EU-Recht verstoßen scheint dabei der

Regierung weitgehend gleichgültig zu sein.

Der EU-Generalanwalt stellte diesbezüglich fest:

EU-Generalanwalt:

Vorratsdatenspeicherung widerspricht

EU-Recht Update (12. Dezember 2013)

Die

umstrittene Vorratsdatenspeicherung verstößt nach Ansicht eines

Gutachtens des Generalanwalts

am

Europäischen

Gerichtshof gegen EU-Grundrechte.

Das geht aus einem in Luxemburg veröffentlichten Rechtsgutachten

hervor.

Lesen

Sie HIER weiter

Die Entwicklungen 2014

ließen zwar noch hoffen, dass zumindest in den europäischen

Mitgliedsstaaten

eine Vorratsdatenspeicherung nun endgültig vom Tisch ist:

EU-Juristen

halten Vorratsdatenspeicherung

wohl für abgehakt (23. Juni 2014)

Die Juristen des EU-Ministerrats sind der

Meinung, dass eine Wiedereinführung der Vorratsdatenspeicherung

nach dem jüngsten EuGH-Urteil nicht mehr möglich ist. Das geht

offenbar aus einem Dokument hervor, das dem AK Vorrat zugespielt

wurde.

Lesen

Sie HIER weiter

Leider lassen nun aber die neuesten Pläne der EU-Regierungen

von 2015 jedem Datenschützer das

Blut in den Adern gefrieren!

Leider lassen nun aber die neuesten Pläne der EU-Regierungen

von 2015 jedem Datenschützer das

Blut in den Adern gefrieren!

Diese beinhalten nämlich schlichtweg einen skandalösen

Freibrief zum Datensammeln und nähern sich damit allmählich

bereits bestehenden amerikanischen Verhältnissen an.

Dabei drängt sich (zumindest mir) der unangenehme Gedanke auf,

dass diese Entwicklung möglicherweise aktuell vor allem

als geschickter Schachzug zur Vorbereitung einer "verbesserten

proamerikanischen

Datenrechtslage"

für die ebenfalls schon lange geplantent

transatlantischen EU-Freihandelsabkommen

mit den

USA genutzt werden soll.

TTIP und

CETA sind

jedoch inhaltlich sehr umstritten und mit der bisherigen Fassung der Datenschutzrichtlinie

von 1995

vermutlich nur schwer vereinbar:

Europas

Regierungen wollen

Datenschutzreform aushöhlen (03. März 2015)

Prinzipien wie Datensparsamkeit sollen

nach Ansicht der EU-Regierungen gestrichen, Interessen zum

Datenverarbeiten von Firmen oder Behörden für unbestimmte

Zwecke schwerer wiegen als das Schutzbedürfnis der Bürger. Die

Regierungen der EU-Mitgliedsstaaten arbeiten daran, die seit

über drei Jahren geplante

Datenschutz-Grundverordnung deutlich

aufzuweichen. Vorgaben zum sparsamen Umgang mit personenbezogenen

Informationen im Sinne des Prinzips der "Datenminimierung"

sollen ihrer Ansicht nach aus dem Entwurf gestrichen werden. Auch

den essenziellen Grundsatz der Zweckbindung einer

Datenverarbeitung wollen die Regierungen durchlöchern. Dies geht

aus einem als vertraulich eingestuften Dokument der

Arbeitsgruppe Dapix des EU-Rats hervor, das die britische

Bürgerrechtsorganisation Statewatch veröffentlicht hat. Nach

der bestehenden Datenschutzrichtlinie von 1995 dürfen

Unternehmen oder Behörden persönliche Informationen nur

verarbeiten, wenn das für spezielle Zwecke erforderlich ist oder

wenn die Betroffenen ausdrücklich in einen solchen Prozess

einwilligen......

.......Mit

Artikel 6.4 aus Kapitel 2 zu Grundsatzprinzipien der im Raum

stehenden Verordnung wollen die Regierungsvertreter nun

sicherstellen, dass Firmen,

öffentliche Verwaltungen und

sogar "Drittparteien"

persönliche Informationen schon dann für weitere Zwecke

verarbeiten können, wenn deren legitime Interessen "schwerer

wiegen" als die des Betroffenen.

Einen weiter gehenden Freibrief zum Datensammeln kann man sich

kaum vorstellen.....

Lesen

Sie HIER weiter

Ein kleiner

Hoffnungsschimmer zeichnet sich aber dennoch ab.

Noch nicht alle Mitglieder des EU-Parlamentes unterstützen die

Pläne der EU- Regierungen,

wie Sie u.a. folgender Meldung entnehmen können:

"Rote

Linie überschritten":

Scharfe Kritik an Aufweichung der

EU-Datenschutzreform (04. März 2015)

Jan Philipp Albrecht ist im EU-Parlament

für die europäische Datenschutzreform zuständig und

erschüttert über die Pläne der Regierungen, diese drastisch

aufzuweichen. Sollten die an ihren Plänen festhalten, bedeute

das den Tod der Reform, ist er sicher. Der Berichterstatter des

EU-Parlaments für die kommende Datenschutz-Grundverordnung, Jan

Philipp Albrecht, hat die

angestrebte Aufweichung der Datenschutz-Grundverordnung durch die

EU-Regierungen scharf kritisiert:

"Die Regierungen der Mitgliedstaaten haben mit der

Aufweichung der zentralen Datenschutzprinzipien der Zweckbindung

und Datensparsamkeit die rote Linie des Europäischen Parlaments

und der EU-Kommission eindeutig überschritten". Deswegen

warnt er, "sollten die Regierungen ihre Position nicht

umgehend zu Gunsten der Verbraucher korrigieren, riskieren sie

das komplette Scheitern der dringend notwendigen Reform. Das

Parlament kann einer solchen Position nicht zustimmen. Dann aber

ist die Reform tot und wird nicht mehr kommen." Anhand eines geleakten Dokuments war am Dienstag

bekannt geworden, dass die Regierungen der EU-Mitgliedsstaaten

daran arbeiten, die seit über drei Jahren geplante Datenschutz-Grundverordnung

deutlich aufzuweichen. Vorgaben zum sparsamen Umgang mit

personenbezogenen Informationen im Sinne des Prinzips der "Datenminimierung"

wollen sie demnach aus dem Entwurf streichen und den Grundsatz

der Zweckbindung einer Datenverarbeitung durchlöchern.

Lesen

Sie HIER weiter

Weitere

Links zum Thema

Datenschutz contra

Freihandelsabkommen:

http://www.greens-efa.eu/de/nsa-skandal-11085.html

https://www.datenschutzzentrum.de/internationales/20140908-freihandelsabkommen-ttip-contra-datenschutz.html

https://www.datenschutzzentrum.de/

http://www.boell.de/de/2014/05/07/datenschutz-ist-nicht-verhandelbar

http://www.zeit.de/politik/deutschland/2015-03/ttip-freihandelsabkommen-gutachten

https://digitalcourage.de/blog/2014/buergerinitiative-gegen-ttip-und-ceta-nimmt-weitere-huerden

Gegenmaßnahmen

Gegenmaßnahmen

Deren

Effizienz erweist sich zurzeit noch zumindest langfristig gesehen

leider wohl mehr als fraglich!

Sowohl von staatlicher Seite als auch von Seiten des

kommerziellen Datenhandels

drängt nun mal alles in Richtung totale Kontrolle und

multimediale Abzocke.

Allen voran eilt natürlich die komplette IT-Branche mitsamt

Internetprovidern.

Dazu kommt die zukünftige digitale Erfassung biometrischer und

sonstiger Daten mittels fernauslesbarer RFID-Chips

und versteckter Kommunikation mit den von mittlerweile fast

jedermann mitgeführten Smartphones oder Tablets.

Auch wenn Deutschland und die EU sich hier offensichtlich noch

weit in den Anfängen befinden,

sollten Sie dennoch bei "Intelligenten Stromzählern" und "fernauslesbaren

Heizkostenmessgeräten"

durchaus misstrauisch werden!

Ein gute Hilfe könnte dabei ein WIKI des Delmenhorster System- und

Netzwerkadministrators Christian Drieling sein.

Hier kann man sehr bequem Geräte und Anwendungen suchen oder

auch melden, welche heimlich und ohne Zustimmung des Nutzers

Daten an Hersteller oder sonstige Adressen übertragen.

Lesen Sie dazu

folgenden Beitrag:

"Telefoniert

nach Hause ":

Wiki kümmert sich um Datenschnüffler

unter anderem im trauten Heim (18. Dezember

2013)

Viele

technische Geräte oder Software kontaktieren den Hersteller oder

andere Unternehmen, ohne dass der Nutzer davon weiß oder dafür

gesorgt hat.

Um diese Produkte zu identifizieren, hat der Delmenhorster System-

und Netzwerkadministrator Christian Drieling ein Wiki aufgesetzt und

nun online gebracht.

Allerdings mit Anlaufproblemen: Nachdem Drielings Projekt kurz im

Weblog von Felix Leitner erwähnt

wurde, ging der von ihm angemietete Server

zwischenzeitlich arg in die Knie.

Er will die Liste erweitern und ruft dazu zur Mitarbeit auf.

Lesen

Sie HIER weiter

Wie Sie aus dem WIKI entnehmen können, sind dort auch eine Reihe

von Multimediaprodukten gelistet.

Die Spitze eines ständig wachsenden Eisberges!

Speziell Geräte, die permanent mit dem Internet verbunden sind

stellen natürlich eine ideale Datenquelle für die Schnüffler

dar.

Bezüglich der undichten Router bietet Heise einige Schnelltests

an mit welchen Sie prüfen können, ob auch Ihr Modell betroffen

ist.

Lesen Sie dazu folgenden Beitrag:

Router

auf Backdoor testen (04. Januar 2014)

Nach der

Entdeckung des undokumentierten

Dienstes, über den man unter anderem bei Routern

von Linksys und Netgear die Systemkonfiguration manipulieren kann,

wird die

Liste der betroffenen Geräte immer länger.

Was es mit dem ominösen Dienst auf sich hat, dazu hüllen sich

die Hersteller bislang in Schweigen.

Ob auch Ihr Router auf dem Port 32764 lauscht, können Sie mit

dem Netzwerkcheck von heise Security herausfinden.....

......Ein

Schnelltest gelingt unter Windows auch mit Bordmitteln. Mit dem

Befehl telnet <router ip> 32764 herausfinden, ob

der Router lauscht.

Ab Windows 7 aufwärts müssen Sie Telnet zunächst

aktivieren, unter Linux können Sie zu netcat

greifen. Wenn der Verbindungsaufbau gelingt,

drücken Sie die Enter-Taste. Der Dienst gibt sich durch die

Zeichenfolge "ScMM" zu erkennen, es scheint aber auch

Varianten zu geben, die etwa "MMcS" schicken....

Alternativ

können Sie den

Router Backdoor Scanner ausprobieren, der

die Konfiguration über einen externen Server auszulesen versucht.

Anschließend empfiehlt es sich, die Passwörter zu ändern, da

auch der Betreiber der Seite grundsätzlich Zugriff auf die

ausgelesen Daten hat.

Wenn der Router die Konfiguration tatsächlich über das Internet

preisgibt, ist es ratsam, das Gerät aus dem Verkehr zu ziehen

und den Hersteller zu kontaktieren

Lesen

Sie HIER weiter

Aber

nicht nur von den bisher genannten Datenquellen droht Gefahr.

Viele Menschen zahlen zum Beispiel regelmäßig per Karte mittels Lastschriftverfahren

ihre Einkäufe im Supermarkt oder sonstigen Geschäften.

Dabei wird seit den Skimming-Skandalen mit manipulierten Bankautomaten

2004

und Kartenterminals in Baumärkten (2008) gerade das sog. Unterschriftenverfahren gegenüber

dem PIN-Verfahren als besonders sicher angepriesen.

Dass dies leider massiv auf Kosten des Datenschutzes zum Nachteil

der Kartenbesitzer geschieht,

wissen die wenigsten Kunden.

Lesen Sie

hier mehr darüber:

Bankraub per

Computer

Jäger und

Sammler

Demnächst

soll dann zumindest nach den Vorstellungen von PayPal großflächig auch noch

ein Bezahlungsmodus per Handy bzw. Smartphone angeboten werden:

Paypal setzt auf Komfort -

und auf Datensammlung (11. Dezember 2013)

Paypal

will den etablierten Plastikgeld-Anbietern Marktanteile abjagen.

Online gelingt das schon, bei Zahlungen vor Ort, etwa in

Ladengeschäften und Restaurants, soll

es nächstes Jahr losgehen. Verbraucher

werden mit höherem Komfort gelockt, Unternehmer sollen mit Zeit-

und Datengewinn überzeugt werden. Abstriche bei

Ausgabenkontrolle und Datenschutz sind Teil der Gleichung.

Technisch verfolgt Paypal zwei Ansätze: Gesichtserkennung und

Bluetooth, jeweils in Kombination mit Handy-Apps. Für das

Marketing schnappt sich die Firma einen von Social-Media-Diensten

bekannten Begriff: Das "Einchecken". Doch hat

Einchecken mit Paypal ganz andere Auswirkungen, als etwa

Einchecken mit Foursquare. Einchecken mit Paypal wird zwar nicht

online herausposaunt; dafür öffnet der Kunde sein Konto für

allfällige Belastungen.

Lesen

Sie HIER weiter

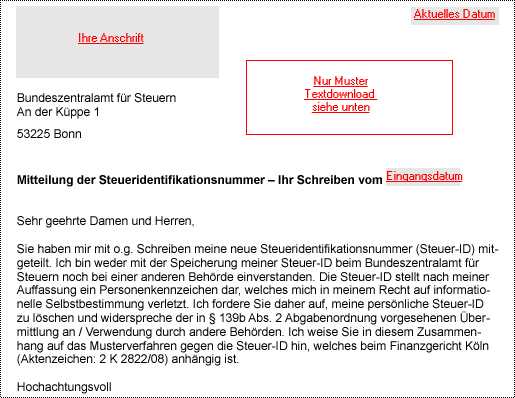

Vorerst

kann man daher nur jedem Bundesbürger raten, mit seinen Daten

extrem sorgfältig und bedacht umzugehen,

und zumindest einen Protestbrief gegen die Steuer-ID an das

Bundeszentralamt für Steuern zu senden,

um wenigstens den primären

Zentralisationsprozess in Stufe 1 der Vernetzung zu stoppen

oder wenigstens solange zu blockieren, bis der Gesetzgeber einen

wirklich brauchbaren

Datenschutz in das bisherige Maßnahmenpaket implantiert hat.

Bevor alle verfügbaren Einzeldaten

mittels der ID zentral zu einer Datei

oder personenspezifischen Profilen zusammengefasst werden können,

muss jeglicher Missbrauch sowohl durch staatliche als auch

private Institutionen ausgeschlossen werden.

Außerdem darf das Recht auf informationelle Selbstbestimmung bis

dahin unbescholtener Staatsbürger

nicht fahrlässig und irreparabel ausgehebelt werden. Was

nämlich einmal in zentralen Datenbanken

oder nach unautorisierten Zugriffen auf dieselben sogar im

Internet kursiert,

ist erfahrungsgemäß nie mehr zu löschen, da es leider

keinerlei Kontrolle

über mögliche weitere Kopien durch Dritte, z.B. korrupte Beamte

oder Hacker gibt.

Wie

schon erwähnt, liegt beim Finanzgericht Köln bereits eine

Musterklage

der Humanistischen

Union gegen die Steuer-ID vor und wird von Dr. Fredrik

Roggan vertreten.

Dieses Verfahren soll notfalls bis vor das

Bundesverfassungsgericht führen.

Sie

haben nun 3 Möglichkeiten sich an dieser Musterklage zu

beteiligen.

Sie können:

1... Ihr Feststellungsinteresse an

einem möglichen Widerspruch gegen die ID

(verlischt normalerweise nach einem Jahr nach Erhalt des amtlichen

Schreibens)

durch ein solches Protestschreiben (Siehe Kasten)

gewissermaßen

zeitlich konservieren, also auch über diese Frist hinaus

erhalten.

Dies sollten Sie unbedingt tun, da Sie bei diesem Vorgehen

weder mit Folgekosten

noch iirgendwelchen Rechtsnachteilen zu rechnen haben.

Der Text des Protestschreibens kann hier als PDF-Datei heruntergeladen

und entsprechend verwendet werden:

BESCHWERDEBRIEF.BZSt.pdf

Quellenverweis

:

Mit freundlicher Genehmigung von Herrn Sven

Lüders,

Humanistische Union

http://www.humanistische-union.de/shortcuts/steuerid/

2.... Feststellungsklage ohne anwaltliche Vertretung

vor dem Finanzgericht Köln einreichen.

Die Humanistische Union stellt Ihnen auch dafür eine Vorlage

bereit,

die Sie zur eigenen Verwendung hier als PDF-Datei herunterladen können:

musterklagesteuerID_Vers1-2_Formular.pdf

Quellenverweis

:

Mit freundlicher Genehmigung von Herrn Sven

Lüders,

Humanistische Union

http://www.humanistische-union.de/shortcuts/steuerid/

3.... Feststellungsklage mit anwaltlicher Vertretung

vor dem Finanzgericht Köln einreichen.

Die Humanistische Union stellt Ihnen auch dafür eine Vorlage

bereit,

die Sie zur eigenen Verwendung hier als WORD-Datei herunterladen

können:

musterklagesteuerID_Vers1-2.doc

Quellenverweis

:

Mit freundlicher Genehmigung von Herrn Sven

Lüders,

Humanistische Union

http://www.humanistische-union.de/shortcuts/steuerid/

Update2017

Und

auch 2017 reißen die Katastrophenmeldungen nicht ab!

Staat und Industrie suchen immer neue Wege die Bürger

pseudolegal zu bespitzeln und finanziell auszubeuten.

Die fortschreitende Digitalsierung leistet dazu ebenso ihren

Beitrag wie die propagierte Umweltschutzphilosophie,

welche sich am Ende lediglich als harte Prüfung für

Meinungsfreiheit und den Datenschutz Aller entpuppt:

Datenschützer sehen in neuem

Straßenverkehrsgesetz

Vorratsdatenspeicherung

für Fahrzeugdaten (02. März 2017)

Der Bundesverkehrsminister will

Haftungsfragen des automatisierten Fahrens mit einer Blackbox

klären lassen, die Fahrzeugdaten speichern soll. Gegenüber

heise online kritisierten mehrere zuständige Datenschutz-Aufsichtsbehörden

die Pläne.

Lesen Sie HIER weiter

Daran ändern auch Vorstöße verschiedener

Aktivisten leider nicht (mehr) allzuviel:

Wikileaks:

CIA-Papiere im "Vault 7"

beleuchten staatliche Hacker (07. März 2017)

Von Wikileaks veröffentlichte CIA-Interna

belegen, dass der US-amerikanische Auslandsgeheimdienst eine

eigene Programmiertruppe unterhält, die vor allem Zero Days

nutzt.

Lesen Sie HIER weiter

Reaktionen auf Vault 7 von Wikileaks:

Fake-Hacks und sichere

Verschlüsselung (08. März 2017)

Die Wikileaks-Veröffentlichungen von CIA-Dokumenten

werden politisch verwertet. Rechte und Verschwörungstheoretiker

in den USA sehen den Beweis, dass die CIA den Wahlkampf

beeinflusst hat. IT-Firmen versichern derweil, dass ihre Produkte

sicher sind.

Lesen Sie HIER weiter

Vault 7:

Von Wikileaks veröffentlichte

CIA-Werkzeuge könnten

Geheimoperationen enttarnen (03. April 2017)

Die Tools wurden vom Geheimdienst dazu

verwendet, die Spuren der eigenen Malware zu verwischen und sie

an Anti-Viren-Programmen vorbei zu schmuggeln. Wikileaks hat nun

damit begonnen, Teile der Malware-Entwicklungsumgebung des US-Geheimdienstes

Central Intelligence Agency (CIA) zu veröffentlichen. Mit diesen

Tools wurden offenbar Schadcode-Programme des Geheimdienstes

einsatzbereit gemacht. Dazu gehört Software, welche die Herkunft

des Schadcodes verschleiert und fremdsprachige Kommentare in den

Code einbaut, um falsche Fährten zu legen.

Lesen Sie HIER weiter

Vault 7:

Von Wikileaks veröffentlichte

CIA-Werkzeuge könnten

Geheimoperationen enttarnen (03. April 2017)

Die Tools wurden vom Geheimdienst dazu

verwendet, die Spuren der eigenen Malware zu verwischen und sie

an Anti-Viren-Programmen vorbei zu schmuggeln. Wikileaks hat nun

damit begonnen, Teile der Malware-Entwicklungsumgebung des US-Geheimdienstes